Active Directory フェデレーションサービスを使用したシングルサインオンの構成

始める前に

次の初期セットアップ手順を完了します。

- ここでの指示に従って、IDP 開始サインオンの RelayState を有効にします。場所は、使用中の ADFS のバージョンによって異なります。

- ADFS サービスを再起動して、変更を適用します。

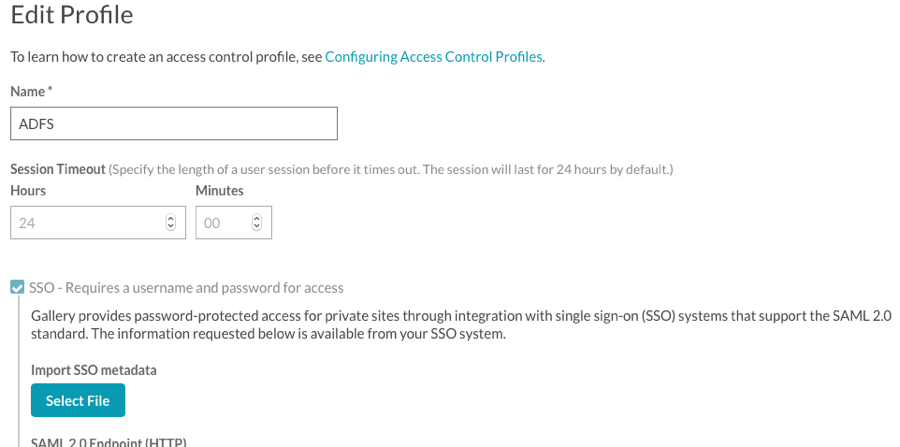

アクセス制御プロファイルの追加

- 開ける管理ツール Windowsのスタートメニューまたはコントロールパネルから、 ADFS管理応用。

- 左側のエクスプローラーパネルで [ > サービス証明書 ] を開きます。

- 使用するトークン署名証明書をダブルクリックします。

- [ 詳細]タブをクリックし、[ ファイルにコピー...] をクリックします。

- クリック次エクスポートウィザードで、を選択します。 Base-64でエンコードされたX.509(.CER)オプション。

- 証明書ファイルをローカルファイルシステムに保存します。テキストエディタで証明書を開きます。これは、Brightcove Engage のアクセス制御プロファイルの設定に使用される証明書です。

- ブライトコーブのエンゲージメントを開きます。

- プロジェクト > 設定をクリックします。

- クリックアクセス制御プロファイル左側のナビゲーションで。

- [ プロファイルの作成] をクリックします。

- 名前を入力し、[ SSO-アクセスにはユーザー名とパスワードが必要です] を選択します。

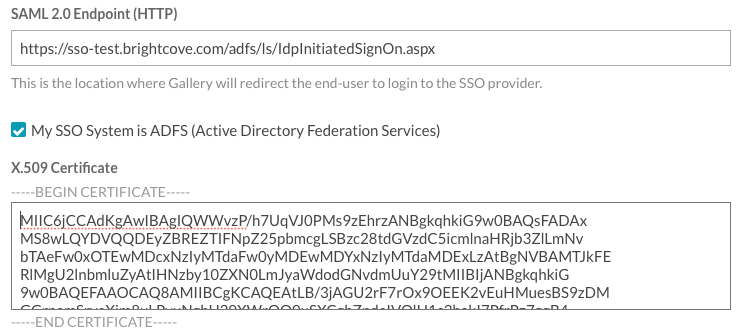

- [ SAML 2.0 エンドポイント(HTTP) ] フィールドに、ADFS サーバーの IDP 開始サインオンページへの URL を入力します。これは通常、で終わります

IdpInitiatedSignOn.aspx。たとえば、SP が開始するサインオンリンクがである場合https://sso-test.brightcove.com/adfs/ls、IDPhttps://sso-test.brightcove.com/adfs/ls/IdpInitiatedSignOn.aspx開始サインオンページはになります。 - [SSO システムは ADFS (Active Directory フェデレーションサービス) ] オプションをオンにします。

- 手順 6 で保存した証明書をコピーして、[ X.509 証明書 ] フィールドに貼り付けます。

- [ 保存(Save)] をクリックして、アクセスコントロールプロファイルを保存します。新しいアクセス制御プロファイルがプロファイルのリストに表示されます。

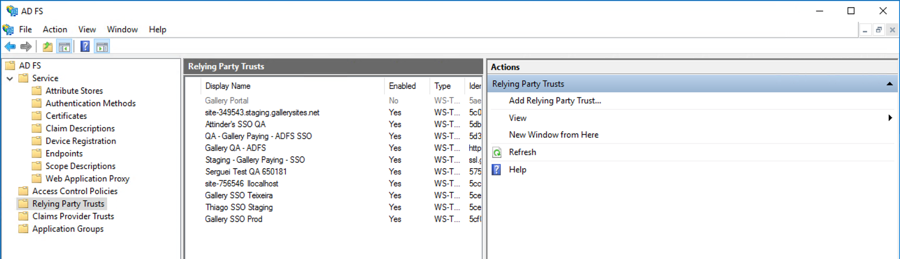

- AD FS 管理アプリケーションに戻り、証明書利用者信頼を開きます。

- クリック依拠当事者の信頼を追加…右側のパネルにあります。

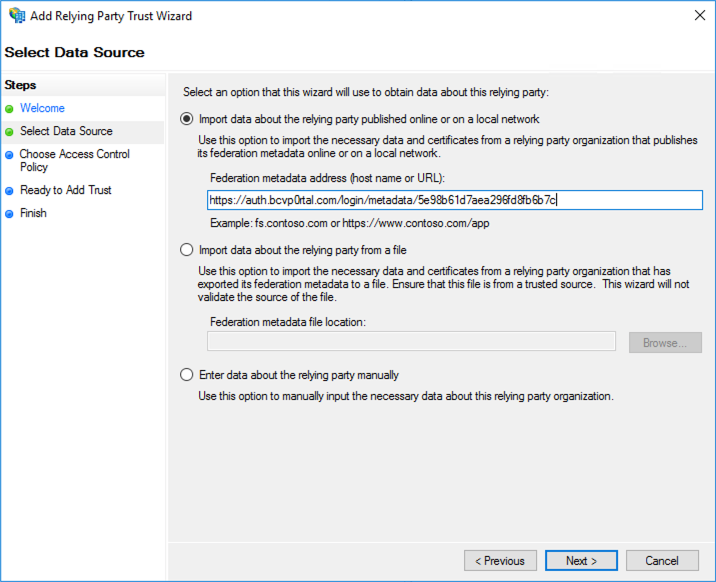

- クリック始めるウィザードで、を貼り付けますメタデータURLステップ15で表示されたフェデレーションメタデータアドレス分野。

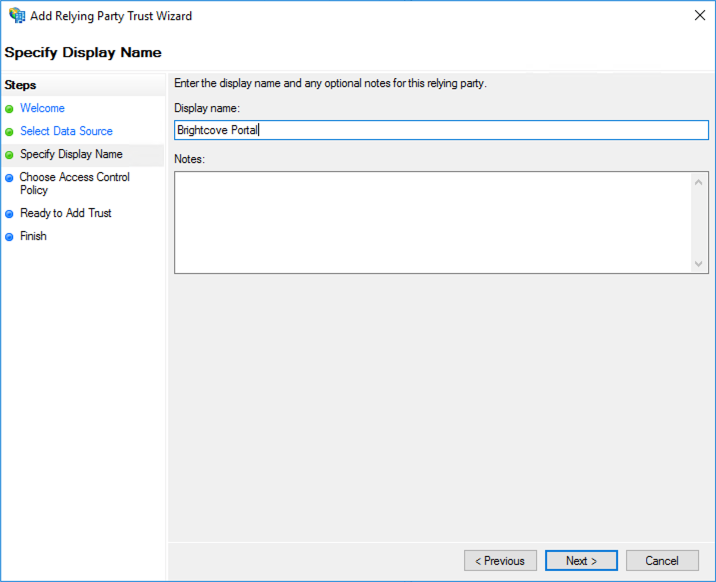

- [ 次へ ] をクリックし、依存パーティの信頼に名前を付けます。

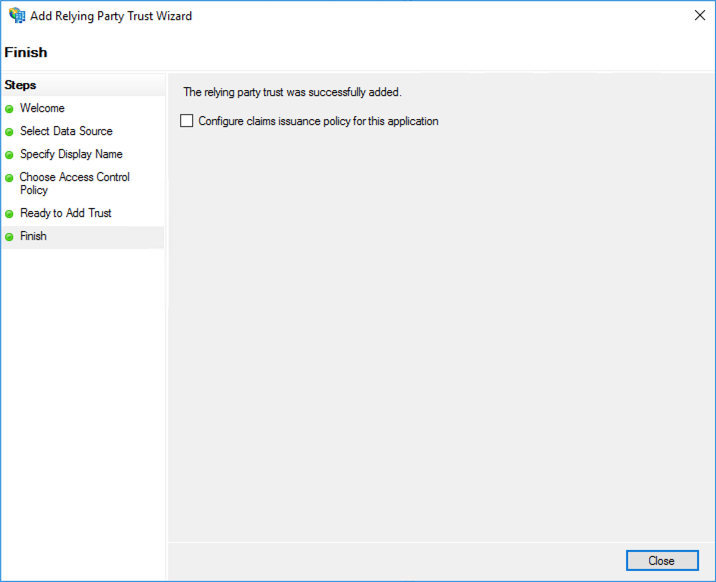

- クリックを続ける次まで終了ステップ。[ このアプリケーションのクレーム発行ポリシーを構成する ] チェックボックスをオフにします。[ 閉じる] をクリックします。

これで、作成したアクセス制御プロファイルに、エクスペリエンスを関連付けることができます。エクスペリエンスが公開された後、エクスペリエンスに移動すると ADFS サインオンワークフローが実行されます。